SysJoker: البرمجيات الخبيثة لا يمكن الكشف عنها لعدة أشهر على ويندوز، ماك لينكس

بعد التشغيل على أنظمة التشغيل الثلاثة لفترة من الوقت، تم اكتشاف البرنامج الضار، الذي كان في الواقع بابًا خلفيًا، أخيرًا. إنه يتنكر على أنه تحديث للنظام.

SysJoker، هذا ما يطلق عليه، قادر على النجاح في العديد من أنظمة التشغيل المعروفة: Windows و Mac و Linux. تمكنت من البقاء تحت رادار الأنظمة والبرامج ومنصات الكشف المختلفة في عالم الإنترنت، وقد فعلت ذلك لعدة أشهر. أخيرًا، تمكن باحثون من شركة Intezer لأمن الكمبيوتر ومقرها نيويورك من اكتشاف ذلك هذا البرنامج الضار هو نوع جديد ويعمل كباب خلفي.

يكاد يكون من المستحيل اكتشاف البرامج الضارة لأنظمة التشغيل المتعددة باستخدام ما يسمى ببرنامج مكافحة الفيروسات التقليدي

في ديسمبر، قام مهندسو Entesser باكتشافهم. قالوا إنهم اكتشفوا لأول مرة البرنامج الضار الجديد على خادم Linux على شبكة الإنترنت متصل بمؤسسة تعليمية رائدة. بناءً على هذه النتيجة، تم إجراء تحقيق أعمق وتم تسميته بالبرنامج الضار SysJoker، والذي يضيء لقدرته على تجاوز برامج الكشف، وتظاهر بأنه تحديث للنظام.

بعد التحقيق، وجد الباحثون أيضًا بابًا خلفيًا لنظامي التشغيل الآخرين، Windows و Mac. ليس مطمئنًا حقًا، خاصة وأنهم قاموا بعد ذلك بفحص 70 عينة من برامج مكافحة الفيروسات من خلال حل VirusTotal واستمروا: لم يتمكن أحد من اكتشافها على نظام Mac Linux. تم الإبلاغ عن ستة فقط من هؤلاء في وقت النشر شبابيك. هذا يعني أنه في هذا النوع الذي لا يمكن اكتشافه، فإن SysJoker مثير للإعجاب للغاية.

حقيقة أن SysJoker، التي من المحتمل أن تسبب الفوضى من النصف الثاني من عام 2021، مكتوبة بلغة C وتعمل على كل من أنظمة التشغيل الثلاثة المذكورة أعلاه، مما يجعلها أكثر خطورة.

هجوم معقد، ربما بواسطة ممثل ماهر للغاية، يمكن أن يتطور إلى برنامج رانسوم وير

على نظام التشغيل Windows، يحتوي SysJoker على حاقن من المستوى الأول، والذي يأخذ شكل DLL (مكتبة الارتباط الديناميكي التي توفر معظم وظائف نظام التشغيل)، والتي ستدخل النظام، ثم تقوم بتشغيل أمر PowerShell الذي يسمح لـ sysJoker ( والذي يكون بعد ذلك بتنسيق ZIP) لفك ضغطه ثم تنفيذه. بعد 90 إلى 120 ثانية، أ أثناء الإسبات، ينشئ SysJoker دليلًا جديدًا (C: \ ProgramDataSystemData) وتحت الاسم igfxCUIService.exe تحدث خدمة واجهة المستخدم العالمية للرسومات من Intel، والتي ليست سوى مكون برنامج مثبت في نفس الوقت مع Intel Graphics Driver ومن علامة التبويب واجهة المستخدم المضمنة في ملف تجاري.

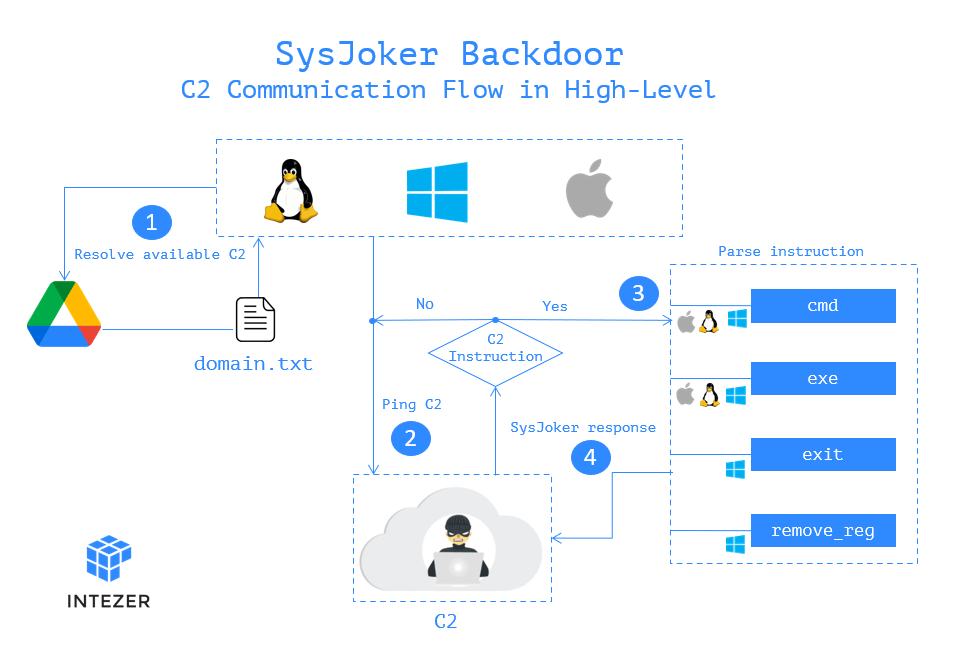

ماذا بعد؟ يستغرق SysJoker بعض الوقت لجمع معلومات حول الجهاز، والنوم لفترة عشوائية من الوقت بين كل خطوة. بعد فترة، تمكن من فك تشفير رابط Google Drive إلى قاعدة البيانات المشفرة والوصول إلى ملف يحتوي على عنوان خادم الأوامر والتحكم (C2 أو C&C)، وهو يمكن أن يتغير أيضًا بمرور الوقت. في النهاية، تمكن SysJoker من جمع المعلومات اللازمة لتنفيذ الأوامر (ex، و cmd، و remove_reg، و exit) أو تثبيت برامج ضارة أخرى.

هناك القليل من المعلومات حول هوية المجموعة أو الكيان وراء SysJoker. ومع ذلك، يعتقد Intezer أنه نظرًا لأن الشفرة تمت كتابتها من البداية ولم يتم تحديدها مسبقًا، فمن المحتمل أن يكون منشئ البرنامج الضار لاعبًا متقدمًا وقد يكون معروفًا بالفعل. دليل آخر يسير في هذا الاتجاه: لا يزال في الوقت الحالي، يعد الهجوم فريدًا من نوعه، ويشير إلى هدف محدد.

بالنسبة لعواقب هذا الهجوم، يميل Entezer بالتالي نحو التجسس كخطوة تالية، وقد تؤدي الحركة الجانبية أيضًا إلى هجمات برامج الفدية.