وسط الحرب المستمرة بين روسيا وأوكرانيا ، تعرضت منظمات الحكومة والزراعة والنقل الموجودة في دونيتسك ولوغانسك وشبه جزيرة القرم للهجوم كجزء من حملة نشطة أسقطت إطارًا معياريًا غير مرئي سابقًا أطلق عليه اسم CommonMagic .

وقالت كاسبرسكي في تقرير جديد: "على الرغم من أن الاتجاه الأولي للتسوية غير واضح ، فإن تفاصيل المرحلة التالية تعني استخدام التصيد بالرمح أو أساليب مشابهة" .

وتقوم شركة الأمن السيبراني الروسية ، التي رصدت هجمات أكتوبر 2022 ، بتتبع كتلة النشاط تحت اسم "باد ماجيك".

تستلزم سلاسل الهجوم استخدام عناوين URL مفخخة تشير إلى أرشيف مضغوط مستضاف على خادم ويب ضار. يحتوي الملف ، عند فتحه ، على مستند شرك وملف LNK ضار يتوج بنشر باب خلفي يسمى PowerMagic.

يُنشئ PowerMagic ، المكتوب في PowerShell ، اتصالاً بخادم بعيد وينفذ أوامر عشوائية ، يتم إخراج نتائجها إلى الخدمات السحابية مثل Dropbox و Microsoft OneDrive.

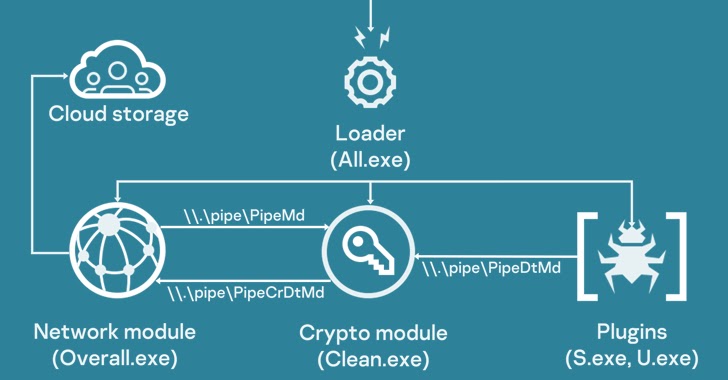

يعمل PowerMagic أيضًا كقناة لتقديم إطار عمل CommonMagic ، وهو مجموعة من الوحدات القابلة للتنفيذ المصممة لتنفيذ مهام محددة مثل التفاعل مع خادم القيادة والتحكم (C2) ، وتشفير وفك تشفير حركة مرور C2 ، وتنفيذ المكونات الإضافية.

تم اكتشاف اثنين من المكونات الإضافية التي تم اكتشافها حتى الآن مع إمكانية التقاط لقطات شاشة كل ثلاث ثوانٍ وجمع الملفات ذات الأهمية من أجهزة USB المتصلة.

وقالت كاسبيرسكي إنها لم تجد أي دليل يربط العملية وأدواتها بأي جهة أو جماعة تهديد معروفة. يعود أقدم مرفق أرشيف بتنسيق ZIP إلى سبتمبر 2021 ، مما يشير إلى أن الحملة ربما تكون قد طارت تحت الرادار لأكثر من 1.5 عام.