تم ربط الاستغلال في يوم الصفر لخلل أمني متوسط الخطورة تم تصحيحه الآن في نظام التشغيل Fortinet FortiOS بمجموعة قرصنة صينية مشتبه بها.

وقالت شركة معلومات التهديدات Mandiant ، التي قامت بالإسناد ، إن مجموعة الأنشطة هي جزء من حملة أوسع تهدف إلى نشر الأبواب الخلفية على حلول Fortinet و VMware والحفاظ على الوصول المستمر إلى بيئات الضحايا.

تتعقب شركة استخبارات التهديدات والاستجابة للحوادث المملوكة لشركة Google العملية الخبيثة تحت اسمها غير المصنف UNC3886 ، واصفة إياها بأنها جهة تهديد تهدد الصين.

قال باحثو مانديانت في تحليل تقني: "UNC3886 هي مجموعة تجسس إلكتروني متقدمة تتمتع بقدرات فريدة في كيفية عملها على الشبكة بالإضافة إلى الأدوات التي يستخدمونها في حملاتهم".

"لوحظ أن UNC3886 يستهدف جدار الحماية وتقنيات المحاكاة الافتراضية التي تفتقر إلى دعم EDR. وقدرتها على معالجة البرامج الثابتة لجدار الحماية واستغلال يوم الصفر تشير إلى أنهم قاموا برعاية مستوى أعمق من فهم هذه التقنيات."

تجدر الإشارة إلى أن الخصم كان مرتبطًا سابقًا بمجموعة تطفل أخرى تستهدف خوادم VMware ESXi و Linux vCenter كجزء من حملة Hyperjacking المصممة لإسقاط الأبواب الخلفية مثل VIRTUALPITA و VIRTUALPIE.

يأتي الكشف الأخير من Mandiant في الوقت الذي كشفت فيه Fortinet أن الكيانات الحكومية والمؤسسات الكبيرة كانت ضحية لممثل تهديد مجهول من خلال الاستفادة من خطأ اليوم صفر في برنامج Fortinet FortiOS مما يؤدي إلى فقدان البيانات ونظام التشغيل وتلف الملفات.

الثغرة الأمنية ، التي تم تتبعها على أنها CVE-2022-41328 (درجة CVSS: 6.5) ، تتعلق بخلل اجتياز المسار في FortiOS والذي قد يؤدي إلى تنفيذ تعليمات برمجية عشوائية. تم تصحيحه بواسطة Fortinet في 7 مارس 2023.

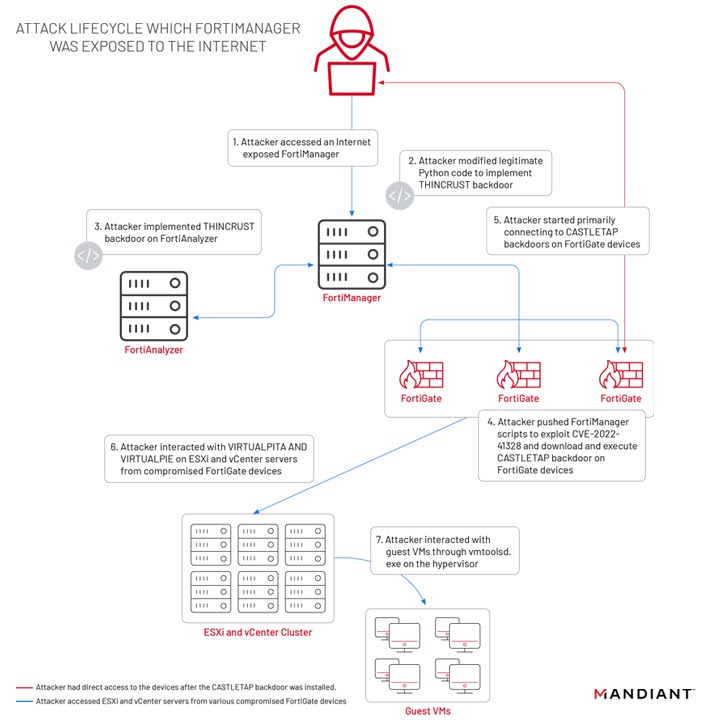

وفقًا لمانديانت ، استهدفت الهجمات التي شنتها UNC3886 أجهزة FortiGate و FortiManager و FortiAnalyzer لنشر اثنين من الغرسات المختلفة مثل THINCRUST و CASTLETAP. كان هذا ، بدوره ، ممكنًا بسبب حقيقة أن جهاز FortiManager تعرض للإنترنت.

THINCRUST هو باب خلفي للغة Python قادر على تنفيذ أوامر عشوائية بالإضافة إلى القراءة والكتابة من وإلى الملفات الموجودة على القرص.

يتم تعزيز المثابرة التي توفرها THINCRUST لاحقًا لتقديم نصوص FortiManager التي تعمل على تسليح عيب اجتياز مسار FortiOS للكتابة فوق الملفات الشرعية وتعديل صور البرامج الثابتة.

يتضمن ذلك حمولة تمت إضافتها حديثًا تسمى "/ bin / fgfm" (يشار إليها باسم CASTLETAP) والتي ترسل إشارات إلى خادم يتحكم فيه الممثل لقبول التعليمات الواردة التي تسمح له بتشغيل الأوامر وجلب الحمولات واستخراج البيانات من المخترق يستضيف.

وأوضح الباحثون أنه "بمجرد نشر CASTLETAP في جدران الحماية FortiGate ، اتصل ممثل التهديد بآلات ESXi و vCenter". "قام ممثل التهديد بنشر VIRTUALPITA و VIRTUALPIE لإثبات الثبات ، مما يسمح بالوصول المستمر إلى أجهزة Hypervisor وأجهزة الضيف."

بدلاً من ذلك ، على أجهزة FortiManager التي تطبق قيود الوصول إلى الإنترنت ، يُقال إن عامل التهديد قد تمحور من جدار حماية FortiGate تم اختراقه باستخدام CASTLETAP لإسقاط باب خلفي عكسي باسم REPTILE ("/ bin / klogd") على نظام إدارة الشبكة لاستعادة الوصول .

يعمل أيضًا بواسطة UNC3886 في هذه المرحلة أداة مساعدة يطلق عليها TABLEFLIP ، وهو برنامج لإعادة توجيه حركة مرور الشبكة للاتصال مباشرة بجهاز FortiManager بغض النظر عن قواعد قائمة التحكم في الوصول ( ACL ) الموضوعة.

هذه ليست المرة الأولى التي تستهدف فيها مجموعات الخصوم الصينية معدات الشبكات لتوزيع برامج ضارة مخصصة ، حيث استفادت الهجمات الأخيرة من نقاط الضعف الأخرى في أجهزة Fortinet و SonicWall .

يأتي هذا الكشف أيضًا مع قيام الجهات الفاعلة في التهديد بتطوير ونشر برمجيات إكسبلويت أسرع من أي وقت مضى ، مع استغلال ما يصل إلى 28 نقطة ضعف في غضون سبعة أيام من الكشف العلني - بزيادة قدرها 12٪ عن عام 2021 وزيادة بنسبة 87٪ عن عام 2020 ، وفقًا لـ Rapid7 .

هذا مهم أيضًا ، لأسباب ليس أقلها أن أطقم القرصنة المتحالفة مع الصين أصبحت " بارعة بشكل خاص " في استغلال ثغرات يوم الصفر ونشر البرامج الضارة المخصصة لسرقة بيانات اعتماد المستخدم والحفاظ على الوصول طويل المدى إلى الشبكات المستهدفة.

قال مانديانت: "يعتبر النشاط [...] دليلًا إضافيًا على أن الجهات الفاعلة في مجال تهديدات التجسس السيبراني المتقدمة تستفيد من أي تقنية متاحة لاستمرار واجتياز بيئة مستهدفة ، لا سيما تلك التقنيات التي لا تدعم حلول EDR".

.webp)