تم العثور على برنامج ضار جديد قائم على Golang يطلق عليه اسم GoBruteforcer يستهدف خوادم الويب التي تشغل phpMyAdmin و MySQL و FTP و Postgres لتجميع الأجهزة في شبكة الروبوتات.

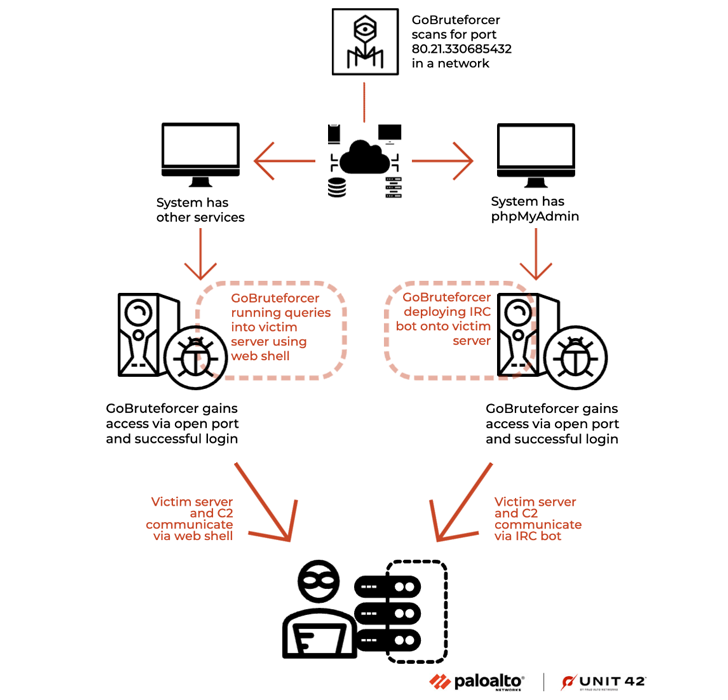

قال باحثو Palo Alto Networks Unit 42 : "اختار GoBruteforcer كتلة التوجيه بين المجالات ( CIDR ) غير المصنفة (CIDR) لمسح الشبكة أثناء الهجوم ، واستهدفت جميع عناوين IP ضمن نطاق CIDR هذا" .

"اختار ممثل التهديد فحص كتلة CIDR كطريقة للوصول إلى مجموعة واسعة من المضيفين المستهدفين على عناوين IP مختلفة داخل شبكة بدلاً من استخدام عنوان IP واحد كهدف."

تم تصميم البرامج الضارة بشكل أساسي لتمييز الأنظمة الأساسية الشبيهة بـ Unix التي تعمل بمعماريات x86 و x64 و ARM ، مع محاولة GoBruteforcer الوصول عبر هجوم القوة الغاشمة باستخدام قائمة بيانات الاعتماد المشفرة في النظام الثنائي.

إذا ثبت نجاح الهجوم ، يتم نشر روبوت محادثة عبر الإنترنت ( IRC ) على خادم الضحية لإنشاء اتصالات مع خادم يتحكم فيه الممثل.

يستفيد GoBruteforcer أيضًا من قذيفة ويب PHP مثبتة بالفعل في خادم الضحية للحصول على مزيد من التفاصيل حول الشبكة المستهدفة.

ومع ذلك ، فإن متجه التسلل الأولي الدقيق المستخدم لتقديم كل من GoBruteforcer و PHP Web shell لم يتم تحديده حتى الآن. تشير القطع الأثرية التي جمعتها شركة الأمن السيبراني إلى جهود تطوير نشطة لتطوير تكتيكاتها وتجنب الاكتشاف.

تعتبر النتائج مؤشرًا آخر على كيفية اعتماد الجهات الفاعلة في التهديد بشكل متزايد لـ Golang لتطوير برامج ضارة عبر الأنظمة الأساسية. علاوة على ذلك ، فإن إمكانية المسح المتعدد لـ GoBruteforcer تمكنه من اختراق مجموعة واسعة من الأهداف ، مما يجعله تهديدًا قويًا.

وقالت الوحدة 42: "كانت خوادم الويب دائمًا هدفًا مربحًا للجهات الفاعلة في مجال التهديد". "قد تؤدي كلمات المرور الضعيفة إلى تهديدات خطيرة حيث تعد خوادم الويب جزءًا لا غنى عنه في المؤسسة. وتستفيد البرامج الضارة مثل GoBruteforcer من كلمات المرور الضعيفة (أو الافتراضية)."